lunes, 21 de noviembre de 2011

power point (leccion oral)

para ver el power point has CLICK AQUÍ

seguridad informatica

para ver el contenido has CLICK AQUÍ

martes, 4 de octubre de 2011

Evaluacion

para ver este enlace haga click aqui

miércoles, 14 de septiembre de 2011

lunes, 12 de septiembre de 2011

Cuida Tu Imagen Online (presentación)

Muchas de las personas las cuales publican distintas imágenes a la web no toman conciencia de lo que puede ocasionar el ingreso de algunas fotos a la web. Hay que saber que fotos se pueden y que otras no se pueden subir porque al subirlas pueden ocasionar distintos problemas

Lo que publiques sobre ti puede crearte problemas o molestar a otros

Hay que tener conciencia de las distintas publicaciones que realizamos debido a que estas pueden ocasionar problemas. antes de realizar una publicación hay que pensar si esta puede molestar a alguien o a uno mismo

Grooming, ¿Qué es?

El grooming es la manera en la cual personas ganan la confianza de menores para conseguir concesiones sexuales. Hay que tener mucho cuidado sobre las distintas personas y que los niños tengan el conocimiento de los distintos peligros a los cuales se exponen al utilizar las paginas.

Ciberbullying, ¿Qué es?

Es un programa el cual somete el acoso al usuario a través de Internet.

Troyanos, ¿Qué son?

Un troyano es un virus el cual permite el acceso de usuarios externos a la computadora

martes, 6 de septiembre de 2011

SPYWARE; ¿que es?

El spyware es un programa el cual "espia" los datos y comportamientos del usuario en Internet.

¿QUE ES UN VIRUS?

Un virus es un programa que altera el funcionamiento de la computadora, no todos tienen la misma funcion y esta varia según el programador del mismo haya elegido en su creación.

Hay muchos virus y cada uno tienen una función diferente y lo mejor es conocerlos a todos para evitar los virus en la computadora

keylogger

Un keylogger es un tipo de software o un dispositivo hardware específico que se encarga de registrar las pulsaciones que se realizan en el teclado, para posteriormente memorizarlas en un fichero o enviarlas a través de internet.

Suele usarse como malware del tipo daemon, permitiendo que otros usuarios tengan acceso a contraseñas importantes, como los números de una tarjeta de crédito, u otro tipo de información privada que se quiera obtener.

miércoles, 17 de agosto de 2011

SNIFFER

Un Sniffer más que una herramienta de ataque en manos de un administrador de red puede ser una valiosa arma para la auditoria de seguridad en la red. Puesto que el acceso a la red externa debe estar limitado a un único punto. Un Sniffer puede ser la herramienta ideal para verificar como se esta comportando la red.

La definición aunque simple le puede ayudar bastante a entender como es que este dispositivo trabaja, sin embargo en este artículo daremos una breve mirada al funcionamiento de un Sniffer y además una lista de las herramientas disponibles para realizar esta actividad. En la red.

PHISHING

Phishing es un término informático que denomina un tipo de delito encuadrado dentro del ámbito de las estafas cibernéticas, y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria). El estafador, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o algún sistema de mensajería instantáneo o incluso utilizando también llamadas telefónicas.

SPYWARE

spyware es un programa, que funciona dentro de la categoría malware, que se instala furtivamente en un ordenador para recopilar información sobre las actividades realizadas en éste. La función más común que tienen estos programas es la de recopilar información sobre el usuario y distribuirlo a empresas publicitarias u otras organizaciones interesadas, pero también se han empleado en organismos oficiales para recopilar información contra sospechosos de delitos, como en el caso de la piratería de software. Además pueden servir para enviar a los usuarios a sitios de internet que tienen la imagen corporativa de otros, con el objetivo de obtener información importante. Dado que el spyware usa normalmente la conexión de una computadora a Internet para transmitir información, consume ancho de banda, con lo cual, puede verse afectada la velocidad de transferencia de datos entre dicha computadora y otra(s) conectada(s) a la red

ADWARE

adware es cualquier programa que automáticamente se ejecuta, muestra o baja publicidad web al computador después de instalar el programa o mientras se está utilizando la aplicación. 'Ad' en la palabra 'adware' se refiere a 'advertisement' (anuncios) en inglés.

Algunos programas adware son también shareware, y en estos los usuarios tiene la opción de pagar por una versión registrada o con licencia, que normalmente elimina los anuncios.

Se han criticado algunos programas adware porque ocasionalmente incluyen código que realiza un seguimiento de información personal del usuario y la pasa a terceras entidades, sin la autorización o el conocimiento del usuario. Esta práctica se conoce como spyware, y ha provocado críticas de los expertos de seguridad y los defensores de la privacidad, incluyendo el Electronic Privacy Information Center. Otros programas adware no realizan este seguimiento de información personal del usuario.

Existen programas destinados a ayudar al usuario en la búsqueda y modificación de programas adware, para bloquear la presentación de los anuncios o eliminar las partes de spyware. Para evitar una reacción negativa, con toda la industria publicitaria en general, los creadores de adware deben equilibrar sus intentos de generar ingresos con el deseo del usuario de no ser molestado.

Algunos programas adware son también shareware, y en estos los usuarios tiene la opción de pagar por una versión registrada o con licencia, que normalmente elimina los anuncios.

Se han criticado algunos programas adware porque ocasionalmente incluyen código que realiza un seguimiento de información personal del usuario y la pasa a terceras entidades, sin la autorización o el conocimiento del usuario. Esta práctica se conoce como spyware, y ha provocado críticas de los expertos de seguridad y los defensores de la privacidad, incluyendo el Electronic Privacy Information Center. Otros programas adware no realizan este seguimiento de información personal del usuario.

Existen programas destinados a ayudar al usuario en la búsqueda y modificación de programas adware, para bloquear la presentación de los anuncios o eliminar las partes de spyware. Para evitar una reacción negativa, con toda la industria publicitaria en general, los creadores de adware deben equilibrar sus intentos de generar ingresos con el deseo del usuario de no ser molestado.

MALWARE

es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora sin el consentimiento de su propietario. El término malware es muy utilizado por profesionales de la informática para referirse a una variedad de software hostil, intrusivo o molesto.El término virus informático es utilizado en muchas ocasiones de forma incorrecta para referirse a todos los tipos de malware, incluyendo los verdaderos virus.

El software es considerado malware basándose en los efectos que cause en un computador, pensados por autor a la hora de crearlo. El término malware incluye virus, gusanos, troyanos, la mayoría de los rootkits, spyware, adware intrusivo, crimeware y otros software maliciosos e indeseables.

Malware no es lo mismo que software defectuoso, este último contiene bugs peligrosos pero no de forma intencionada

El software es considerado malware basándose en los efectos que cause en un computador, pensados por autor a la hora de crearlo. El término malware incluye virus, gusanos, troyanos, la mayoría de los rootkits, spyware, adware intrusivo, crimeware y otros software maliciosos e indeseables.

Malware no es lo mismo que software defectuoso, este último contiene bugs peligrosos pero no de forma intencionada

virus boot

La seguridad informática es el área de la informática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta (incluyendo la información contenida). Para ello existen una serie de estándares, protocolos, métodos, reglas, herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o a la información. La seguridad informática comprende software, bases de datos, metadatos, archivos y todo lo que la organización valore (activo) y signifique un riesgo si ésta llega a manos de otras personas. Este tipo de información se conoce como información privilegiada o confidencial.

JOKE

Un virus joke es un tipo de "virus" informático, cuyo objetivo es crear algún efecto molesto o humorístico como una broma.

Hay una gran cantidad de jokes que hacen efectos sobre el cursor.

juegan directamente con la imagen del monitor, haciéndola girar o dando un efecto de temblor

También hay algunos que abren y cierran constantemente la bandeja de CD o DVD, a la vez que muestran mensajes humorísticos en el monitor

En ocasiones un joke puede producir efectos que al principio pueden asustar, colocando en el monitor una imagen en la que, por ejemplo, parezca que el ordenador ha sido totalmente formateado.

En ocasiones pueden haber jokes que hagan aparecer en pantalla una pregunta con una única respuesta, y posteriormente mostrar un molesto mensaje por toda la pantalla.

También los hay que hacen aparecer algún elemento molesto en la pantalla, como una mosca o una rana

Por último, encontramos jokes que hacen aparecer una cantidad exagerada de ventanas que el usuario se ve obligado a cerrar una a una

Igualmente, se pueden crear jokes de cualquier tipo, todo depende de la imaginación de su creador

De interés: Cualquier joke puede ser cerrado con el Administrador de Tareas (Windows) o el Monitor del Sistema (Linux-Gnome)

Hay una gran cantidad de jokes que hacen efectos sobre el cursor.

juegan directamente con la imagen del monitor, haciéndola girar o dando un efecto de temblor

También hay algunos que abren y cierran constantemente la bandeja de CD o DVD, a la vez que muestran mensajes humorísticos en el monitor

En ocasiones un joke puede producir efectos que al principio pueden asustar, colocando en el monitor una imagen en la que, por ejemplo, parezca que el ordenador ha sido totalmente formateado.

En ocasiones pueden haber jokes que hagan aparecer en pantalla una pregunta con una única respuesta, y posteriormente mostrar un molesto mensaje por toda la pantalla.

También los hay que hacen aparecer algún elemento molesto en la pantalla, como una mosca o una rana

Por último, encontramos jokes que hacen aparecer una cantidad exagerada de ventanas que el usuario se ve obligado a cerrar una a una

Igualmente, se pueden crear jokes de cualquier tipo, todo depende de la imaginación de su creador

De interés: Cualquier joke puede ser cerrado con el Administrador de Tareas (Windows) o el Monitor del Sistema (Linux-Gnome)

virus hoax

Estos hoaxes típicamente advierten de algún desastre a su computadora, incluso por solo leer el mensaje. Aunque existen virus capaz de infectarnos con solo visualizarlos en el panel de vista previa, la verdad es que no hay ninguna manera por la que simplemente leyendo un mensaje en formato ASCII (sólo texto) el mismo pudiera cargar un virus en su computadora, ya que es imposible "infectar" los mensajes de texto (una de las mejores razones para desaconsejar el uso del correo con formato HTML).

virus bomba

Una bomba lógica es una parte de código insertada intencionalmente en un programa informático que permanece oculto hasta cumplirse una o más condiciones preprogramadas, en ese momento se ejecuta una acción maliciosa.

El software que es inherentemente malicioso, como virus o gusanos informáticos, frecuentemente contiene bombas lógicas que ejecutan algún programa en un tiempo predefinido o cuando cierta condición se cumple. Esta técnica puede ser usada por un virus o un gusano para ganar ímpetu y para esparcirse antes de ser notado. Muchos virus atacan sus sistemas huéspedes en fechas específicas, tales como el viernes 13 o el April fools' day (día de los bufones de abril) o el día de los inocentes. Los troyanos que se activan en ciertas fechas son llamados frecuentemente "bombas de tiempo".

El software que es inherentemente malicioso, como virus o gusanos informáticos, frecuentemente contiene bombas lógicas que ejecutan algún programa en un tiempo predefinido o cuando cierta condición se cumple. Esta técnica puede ser usada por un virus o un gusano para ganar ímpetu y para esparcirse antes de ser notado. Muchos virus atacan sus sistemas huéspedes en fechas específicas, tales como el viernes 13 o el April fools' day (día de los bufones de abril) o el día de los inocentes. Los troyanos que se activan en ciertas fechas son llamados frecuentemente "bombas de tiempo".

virus gusano

Un gusano es un malware que tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.

Un gusano no precisa alterar los archivos de programas, sino que reside en la memoria y se duplica a sí mismo. Los gusanos casi siempre causan problemas en la red, mientras que los virus siempre infectan o corrompen los archivos de la computadora que atacan.

Es algo usual detectar la presencia de gusanos en un sistema cuando, debido a su incontrolada replicación, los recursos del sistema se consumen hasta el punto de que las tareas ordinarias del mismo son excesivamente lentas o simplemente no pueden ejecutarse.

Los gusanos se basan en una red de computadoras para enviar copias de sí mismos a otros nodos y son capaces de llevar esto a cabo sin intervención del usuario propagándose

Un gusano no precisa alterar los archivos de programas, sino que reside en la memoria y se duplica a sí mismo. Los gusanos casi siempre causan problemas en la red, mientras que los virus siempre infectan o corrompen los archivos de la computadora que atacan.

Es algo usual detectar la presencia de gusanos en un sistema cuando, debido a su incontrolada replicación, los recursos del sistema se consumen hasta el punto de que las tareas ordinarias del mismo son excesivamente lentas o simplemente no pueden ejecutarse.

Los gusanos se basan en una red de computadoras para enviar copias de sí mismos a otros nodos y son capaces de llevar esto a cabo sin intervención del usuario propagándose

virus troyano

En informática, se denomina troyano o caballo de Troya a un software malicioso que se presenta al usuario como un programa aparentemente legítimo e inofensivo pero al ejecutarlo ocasiona daños.El término troyano proviene de la historia del caballo de Troya mencionado en la Odisea de Homero.

Los troyanos pueden realizar diferentes tareas, pero, en la mayoría de los casos crean una puerta trasera que permite la administración remota a un usuario no autorizado.

Un troyano no es estrictamente un virus informático, y la principal diferencia es que los troyanos no propagan la infección a otros sistemas por sí mismos.

Los troyanos pueden realizar diferentes tareas, pero, en la mayoría de los casos crean una puerta trasera que permite la administración remota a un usuario no autorizado.

Un troyano no es estrictamente un virus informático, y la principal diferencia es que los troyanos no propagan la infección a otros sistemas por sí mismos.

Virus informatico

Un virus informático es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un ordenador, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad como el gusano informático, son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

El funcionamiento de un virus informático es conceptualmente simple. Se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda residente (alojado) en la memoria RAM de la computadora, aun cuando el programa que lo contenía haya terminado de ejecutarse. El virus toma entonces el control de los servicios básicos del sistema operativo, infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución. Finalmente se añade el código del virus al programa infectado y se graba en el disco, con lo cual el proceso de replicado se completa.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad como el gusano informático, son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

El funcionamiento de un virus informático es conceptualmente simple. Se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda residente (alojado) en la memoria RAM de la computadora, aun cuando el programa que lo contenía haya terminado de ejecutarse. El virus toma entonces el control de los servicios básicos del sistema operativo, infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución. Finalmente se añade el código del virus al programa infectado y se graba en el disco, con lo cual el proceso de replicado se completa.

miércoles, 22 de junio de 2011

topologia de malla

En una topología en malla, cada dispositivo tiene un enlace punto a punto y dedicado con cualquier otro dispositivo. El término dedicado significa que el enlace conduce el tráfico únicaniente entre los dos dispositivos que conecta.

Por tanto, una red en malla completamente conectada necesita n(n-1)/2 canales fisicos para enlazar n dispositivos. Para acomodar tantos enlaces, cada dispositivo de la red debe tener sus puertos de entrada/salida (E/S).

Una malla ofrece varias ventajas sobre otras topologías de red. En primer lugar, el uso de los enlaces dedicados garantiza que cada conexión sólo debe transportar la carga de datos propia de los dispositivos conectados, eliminando el problema que surge cuando los enlaces son compartidos por varios dispositivos. En segundo lugar, una topología en malla es robusta. Si un enlace falla, no inhabilita todo el sistema.

Otra ventaja es la privacidad o la seguridad. Cuando un mensaje viaja a través de una línea dedicada, solamente lo ve el receptor adecuado. Las fronteras fisicas evitan que otros usuarios puedan tener acceso a los mensajes.tropologia de trama

Trama: Esta de es típica de las WAN, pero también se puede utilizar en algunas de redes (LAN). Las estaciones de están conectadas cada una con todas las demás.

tropologia árbol

Árbol: Esta estructura se utiliza en aplicaciones de televisión por cable, sobre la cual podrían basarse las futuras estructuras de redes que alcancen los hogares. También se ha utilizado en aplicaciones de redes locales analógicas de banda ancha.

topologia estrellas

Estrella: Los datos en estas redes fluyen del emisor hasta el concentrador, este realiza todas las funciones de la red, además actúa como amplificador de los datos.

La red se une en un único punto, normalmente con un panel de control centralizado, como un concentrador de cableado. Los bloques de información son dirigidos a través del panel de control central hacia sus destinos. Este esquema tiene una ventaja al tener un panel de control que monitorea el tráfico y evita las colisiones y una conexión interrumpida no afecta al resto de la red.

Para ver el gráfico seleccione la opción "Descargar" del menú superior

La red se une en un único punto, normalmente con un panel de control centralizado, como un concentrador de cableado. Los bloques de información son dirigidos a través del panel de control central hacia sus destinos. Este esquema tiene una ventaja al tener un panel de control que monitorea el tráfico y evita las colisiones y una conexión interrumpida no afecta al resto de la red.

Para ver el gráfico seleccione la opción "Descargar" del menú superior

topologia anillo

Anillo: Las estaciones están unidas unas con otras formando un círculo por medio de un cable común. El último nodo de la cadena se conecta al primero cerrando el anillo. Las señales circulan en un solo sentido alrededor del círculo, regenerándose en cada nodo. Con esta metodología, cada nodo examina la información que es enviada a través del anillo. Si la información no está dirigida al nodo que la examina, la pasa al siguiente en el anillo. La desventaja del anillo es que si se rompe una conexión, se cae la red completa.

Para ver el gráfico seleccione la opción "Descargar" del menú superior

Para ver el gráfico seleccione la opción "Descargar" del menú superior

Topologia bus

Bus: Esta topología permite que todas las estaciones reciban la información que se transmite, una estación transmite y todas las restantes escuchan. Consiste en un cable con un terminador en cada extremo del que se cuelgan todos los elementos de una red. Todos los nodos de la red están unidos a este cable: el cual recibe el nombre de "Backbone Cable". Tanto Ethernet como Local Talk pueden utilizar esta topología.

El bus es pasivo, no se produce regeneración de las señales en cada nodo. Los nodos en una red de "bus" transmiten la información y esperan que ésta no vaya a chocar con otra información transmitida por otro de los nodos. Si esto ocurre, cada nodo espera una pequeña cantidad de tiempo al azar, después intenta retransmitir la información.

El bus es pasivo, no se produce regeneración de las señales en cada nodo. Los nodos en una red de "bus" transmiten la información y esperan que ésta no vaya a chocar con otra información transmitida por otro de los nodos. Si esto ocurre, cada nodo espera una pequeña cantidad de tiempo al azar, después intenta retransmitir la información.

topologia de redes

La topología de red se define como la cadena de comunicación usada por los nodos que conforman una red para comunicarse. Un ejemplo claro de esto es la topología de árbol, la cual es llamada así por su apariencia estética, por la cual puede comenzar con la inserción del servicio de internet desde el proveedor, pasando por el router, luego por un switch y este deriva a otro switch u otro router o sencillamente a los hosts (estaciones de trabajo), el resultado de esto es una red con apariencia de árbol porque desde el primer router que se tiene se ramifica la distribución de internet dando lugar a la creación de nuevas redes o subredes tanto internas como externas. Además de la topología estética, se puede dar una topología lógica a la red y eso dependerá de lo que se necesite en el momento.

martes, 21 de junio de 2011

WAN

Una red de área extensa (WAN) es una red informática que abarca un área amplia (es decir, cualquier red de comunicaciones que los enlaces cruzadosmetropolitano, regional, o de las fronteras nacionales). [1] Esto está en contraste con las redes de área personal (PAN), locales redes de área(LAN), redes de área del campus (latas), o redes de área metropolitana(MAN), que generalmente se limitan a una habitación, edificios, campus o área metropolitana específica (por ejemplo, una ciudad), respectivamente.

LAN(Local Area Network): Redes de Área Local

Es un sistema de comunicación entre computadoras que permite compartir información, con la característica de que la distancia entre las computadoras debe ser pequeña. Estas redes son usadas para la interconexión de computadores personales y estaciones de trabajo. Se caracterizan por: tamaño restringido, tecnología de transmisión (por lo general broadcast), alta velocidad y topología.

WWW

En informática, la World Wide Web es un sistema de distribución de información basado en hipertexto o hipermedios enlazados y accesibles a través de Internet. Con un navegador web, un usuario visualiza sitios web compuestos de páginas web que pueden contenertexto, imágenes, videos u otros contenidos multimedia, y navega a través de ellas usando hiperenlaces.

PROXY

Un proxy, en una red informática, es un programa o dispositivo que realiza una acción en representación de otro, esto es, si una hipotética máquina a solicita un recurso a una c, lo hará mediante una petición a b; C entonces no sabrá que la petición procedió originalmente de a. Su finalidad más habitual es la de servidor proxy, que sirve para permitir el acceso a Internet a todos los equipos de una organización cuando sólo se puede disponer de un único equipo conectado, esto es, una única dirección IP.

FIREWALL

Firewall es una parte de un sistema o una red que está diseñada para bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas. Se trata de un dispositivo o conjunto de dispositivos configurados para permitir, limitar, cifrar, descifrar, el tráfico entre los diferentes ámbitos sobre la base de un conjunto de normas y otros criterios

firewall puede ser implementado en hardware o software, o una combinación de ambos

miércoles, 15 de junio de 2011

HUB

Un concentrador o hub es un dispositivo que permite centralizar el cableado de una red y poder ampliarla. Esto significa que dicho dispositivo recibe una señal y repite esta señal emitiéndola por sus diferentes puertos.

sólo un dispositivo puede transmitir con éxito a la vez y cada uno es responsable de la detección de colisiones y de la retransmisión.

SWITCH

Un conmutador o switch es un dispositivo digital de lógica de interconexión de redes de computadores que opera en la capa de enlace de datos del modelo OSI. Su función es interconectar dos o más segmentos de red, de manera similar a los puentes de red, pasando datos de un segmento a otro de acuerdo con la dirección MAC de destino de las tramas en la red.

Los conmutadores se utilizan cuando se desea conectar múltiples redes, fusionándolas en una sola. Al igual que los puentes, dado que funcionan como un filtro en la red, mejoran el rendimiento y la seguridad de las redes de área local.

Los conmutadores se utilizan cuando se desea conectar múltiples redes, fusionándolas en una sola. Al igual que los puentes, dado que funcionan como un filtro en la red, mejoran el rendimiento y la seguridad de las redes de área local.

ROUTER

El enrutador (calco del inglés router), direccionador, ruteador o encaminador es un dispositivo de hardware para interconexión de red de ordenadores que opera en la capa tres (nivel de red) del modelo OSI. Un enrutador es un dispositivo para la interconexión de redes informáticas que permite asegurar el enrutamiento de paquetes entre redes o determinar la mejor ruta que debe tomar el paquete de datos.

En términos muy sencillos una dirección lógica ofrece un nivel de abstracción por arriba de una dirección en Hardware; una dirección de Hardware es aquella utilizada por una Tarjeta NIC en una red Ethernet , dicha dirección se encuentra grabada de fábrica en la tarjeta NIC y consta de 6 octetos, una dirección MAC (hardware) puede ser: 00-00-21-65-96-F8, donde los primeros tres octetos (00-00-21) pertenecen al vendedor de la tarjetas NIC (asignado por IEEE) y los otros tres (65-96-F8) son una serie exclusiva asignada por el vendedor

En términos muy sencillos una dirección lógica ofrece un nivel de abstracción por arriba de una dirección en Hardware; una dirección de Hardware es aquella utilizada por una Tarjeta NIC en una red Ethernet , dicha dirección se encuentra grabada de fábrica en la tarjeta NIC y consta de 6 octetos, una dirección MAC (hardware) puede ser: 00-00-21-65-96-F8, donde los primeros tres octetos (00-00-21) pertenecen al vendedor de la tarjetas NIC (asignado por IEEE) y los otros tres (65-96-F8) son una serie exclusiva asignada por el vendedor

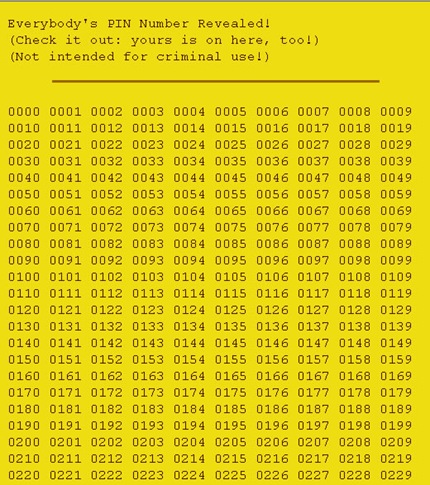

PIN O PING (definición)

número de identificación personal (PIN en inglés) es un código numérico que es usado en ciertos sistemas, como un teléfono móvil o un cajero automático, para obtener acceso a algo, o identificarse. El PIN es un tipo de contraseña. Sólo la persona dueña del PIN sabe cuál es, eso es para lo que fue creado, y tiene que ser suficientemente seguro, para que no entre gente no autorizada o use computadoras para descifrar el código. El PIN es mayormente utilizado en los cajeros automáticos y en las tarjetas de prepago telefónicas.

Hace algunos años las tradicionales tarjetas de crédito en las que se requiere firmar fueron reemplazadas por una tarjeta con un chip con un PIN. En este caso el cliente debe digitar su PIN al momento de hacer la compra.

Los PINs más comunes son un código de 4 dígitos, del rango 0000 al 9999, por lo tanto hay 10.000 números posibles, En la categoria de equipos celulares EDGE la cantidad de dígitos del PIN es de 8 dígitos, de esta manera un atacante tendría que realizar una media de 5.000 intentos para acertar con el PIN correcto. Los PINs telefónicos habitualmente tienen 12 dígitos.

En el 2002 dos estudiantes de la Cambridge University, Piotr Zielinski y Mike Bond, descubrieron una falla de seguridad en el sistema de generación de PINs del IBM 3624. Sabiendo como atacar la tabla de decimales en el computador de un banco, podía descubrir el código PIN de los cajeros aútomaticos en sólo 15 intentos.

Hace algunos años las tradicionales tarjetas de crédito en las que se requiere firmar fueron reemplazadas por una tarjeta con un chip con un PIN. En este caso el cliente debe digitar su PIN al momento de hacer la compra.

Los PINs más comunes son un código de 4 dígitos, del rango 0000 al 9999, por lo tanto hay 10.000 números posibles, En la categoria de equipos celulares EDGE la cantidad de dígitos del PIN es de 8 dígitos, de esta manera un atacante tendría que realizar una media de 5.000 intentos para acertar con el PIN correcto. Los PINs telefónicos habitualmente tienen 12 dígitos.

En el 2002 dos estudiantes de la Cambridge University, Piotr Zielinski y Mike Bond, descubrieron una falla de seguridad en el sistema de generación de PINs del IBM 3624. Sabiendo como atacar la tabla de decimales en el computador de un banco, podía descubrir el código PIN de los cajeros aútomaticos en sólo 15 intentos.

IP (definición)

Una dirección IP es una etiqueta numérica que identifica, de manera lógica y jerárquica, a un interfaz (elemento de comunicación/conexión) de un dispositivo (habitualmente una computadora) dentro de una red que utilice el protocolo IP (Internet Protocol), que corresponde al nivel de red del protocolo TCP/IP. Dicho número no se ha de confundir con la dirección MAC que es un identificador de 48bits para identificar de forma única a la tarjeta de red y no depende del protocolo de conexión utilizado ni de la red. La dirección IP puede cambiar muy a menudo por cambios en la red o porque el dispositivo encargado dentro de la red de asignar las direcciones IP, decida asignar otra IP (por ejemplo, con el protocolo DHCP), a esta forma de asignación de dirección IP se denomina dirección IP dinámica (normalmente abreviado como IP dinámica).

Los sitios de Internet que por su naturaleza necesitan estar permanentemente conectados, generalmente tienen una dirección IP fija (comúnmente, IP fija o IP estática), esta, no cambia con el tiempo. Los servidores de correo, DNS, FTP públicos y servidores de páginas web necesariamente deben contar con una dirección IP fija o estática, ya que de esta forma se permite su localización en la red.

A través de Internet, los ordenadores se conectan entre sí mediante sus respectivas direcciones IP. Sin embargo, a los seres humanos nos es más cómodo utilizar otra notación más fácil de recordar, como los nombres de dominio; la traducción entre unos y otros se resuelve mediante los servidores de nombres de dominio DNS, que a su vez, facilita el trabajo en caso de cambio de dirección IP, ya que basta con actualizar la información en el servidor DNS y el resto de las personas no se enterarán ya que seguirán accediendo por el nombre de dominio.

Los sitios de Internet que por su naturaleza necesitan estar permanentemente conectados, generalmente tienen una dirección IP fija (comúnmente, IP fija o IP estática), esta, no cambia con el tiempo. Los servidores de correo, DNS, FTP públicos y servidores de páginas web necesariamente deben contar con una dirección IP fija o estática, ya que de esta forma se permite su localización en la red.

A través de Internet, los ordenadores se conectan entre sí mediante sus respectivas direcciones IP. Sin embargo, a los seres humanos nos es más cómodo utilizar otra notación más fácil de recordar, como los nombres de dominio; la traducción entre unos y otros se resuelve mediante los servidores de nombres de dominio DNS, que a su vez, facilita el trabajo en caso de cambio de dirección IP, ya que basta con actualizar la información en el servidor DNS y el resto de las personas no se enterarán ya que seguirán accediendo por el nombre de dominio.

UDP son las siglas de Protocolo de Datagrama de Usuario (en inglés User Datagram Protocol) un protocolo sin conexión que, como TCP, funciona en redes IP.

UDP/IP proporciona muy pocos servicios de recuperación de errores, ofreciendo en su lugar una manera directa de enviar y recibir datagramas a través una red IP. Se utiliza sobre todo cuando la velocidad es un factor importante en la transmisión de la información, por ejemplo, RealAudio utiliza el UDP.

El FTP utiliza TCP/IP, mientras que TFTP utiliza UDP. TFTP son las siglas de Protocolo de Transferencia de Archivos Triviales (en inglés Trivial File Transfer Protocol), y puesto que es trivial, perder algo de información en la transferencia no es crucial.

errores (no es un protocolo orientado a conexión).

UDP/IP proporciona muy pocos servicios de recuperación de errores, ofreciendo en su lugar una manera directa de enviar y recibir datagramas a través una red IP. Se utiliza sobre todo cuando la velocidad es un factor importante en la transmisión de la información, por ejemplo, RealAudio utiliza el UDP.

El FTP utiliza TCP/IP, mientras que TFTP utiliza UDP. TFTP son las siglas de Protocolo de Transferencia de Archivos Triviales (en inglés Trivial File Transfer Protocol), y puesto que es trivial, perder algo de información en la transferencia no es crucial.

errores (no es un protocolo orientado a conexión).

Por lo tanto, el encabezado del segmento UDP es muy simple:

- Puerto de origen: es el número de puerto relacionado con la aplicación del remitente del segmento UDP. Este campo representa una dirección de respuesta para el destinatario. Por lo tanto, este campo es opcional. Esto significa que si el puerto de origen no está especificado, los 16 bits de este campo se pondrán en cero. En este caso, el destinatario no podrá responder (lo cual no es estrictamente necesario, en particular para mensajes unidireccionales).

- Puerto de destino: este campo contiene el puerto correspondiente a la aplicación del equipo receptor al que se envía.

- Longitud: este campo especifica la longitud total del segmento, con el encabezado incluido. Sin embargo, el encabezado tiene una longitud de 4 x 16 bits (que es 8 x 8 bits), por lo tanto la longitud del campo es necesariamente superior o igual a 8 bytes.

- Suma de comprobación: es una suma de comprobación realizada de manera tal que permita controlar la integridad del segmento.

TCP (definición)

Una red es una configuración de computadora que intercambia información. Pueden proceder de una variedad de fabricantes y es probable que tenga diferencias tanto en hardware como en software, para posibilitar la comunicación entre estas es necesario un conjunto de reglas formales para su interacción. A estas reglas se les denominan protocolos.

Un protocolo es un conjunto de reglas establecidas entre dos dispositivos para permitir la comunicación entre ambos.

Se han desarrollado diferentes familias de protocolos para comunicación por red de datos para los sistemas UNIX. El más ampliamente utilizado es el Internet Protocol Suite, comúnmente conocido como TCP / IP.

Es un protocolo DARPA que proporciona transmisión fiable de paquetes de datos sobre redes. El nombre TCP / IP Proviene de dos protocolos importantes de la familia, el Transmission Contorl Protocol (TCP) y el Internet Protocol (IP). Todos juntos llegan a ser más de 100 protocolos diferentes definidos en este conjunto.

El TCP / IP es la base del Internet que sirve para enlazar computadoras que utilizan diferentes sistemas operativos, incluyendo PC, minicomputadoras y computadoras centrales sobre redes de área local y área extensa. TCP / IP fue desarrollado y demostrado por primera vez en 1972 por el departamento de defensa de los Estados Unidos, ejecutándolo en el ARPANET una red de área extensa del departamento de defensa.

Un protocolo es un conjunto de reglas establecidas entre dos dispositivos para permitir la comunicación entre ambos.

Se han desarrollado diferentes familias de protocolos para comunicación por red de datos para los sistemas UNIX. El más ampliamente utilizado es el Internet Protocol Suite, comúnmente conocido como TCP / IP.

Es un protocolo DARPA que proporciona transmisión fiable de paquetes de datos sobre redes. El nombre TCP / IP Proviene de dos protocolos importantes de la familia, el Transmission Contorl Protocol (TCP) y el Internet Protocol (IP). Todos juntos llegan a ser más de 100 protocolos diferentes definidos en este conjunto.

El TCP / IP es la base del Internet que sirve para enlazar computadoras que utilizan diferentes sistemas operativos, incluyendo PC, minicomputadoras y computadoras centrales sobre redes de área local y área extensa. TCP / IP fue desarrollado y demostrado por primera vez en 1972 por el departamento de defensa de los Estados Unidos, ejecutándolo en el ARPANET una red de área extensa del departamento de defensa.

lunes, 13 de junio de 2011

martes, 31 de mayo de 2011

miércoles, 18 de mayo de 2011

Los novios podran tener su casamiento virtual

Tradicionalmente, el 17 de mayo era conocido como el Día Internacional de la Telecomunicación, pero a partir del año 2005, se declaró dicha fecha como el Día Internacional de Internet, para promover el uso esta herramienta y ampliar sus horizontes.

Hoy, Internet es una herramienta clave para la comunicación a nivel mundial, realización de actividades diarias, transacciones entretenimiento y relaciones sociales, entre otras múltiples utilidades.

Durante todo mayo, ingresando en la página de Fibertel en Facebook, todos podrán concretar su propio casamiento virtual con esa persona a quién le diría “con vos me caso”, generar una foto de la boda y competir por un viaje a Río de Janeiro.

También, camionetas de Fibertel recorrerán durante todo el mes, diferentes puntos de la Ciudad de Buenos Aires, La Plata, Mar del Plata, Rosario y ciudad de Córdoba, con altares móviles para que, quienes lo desean, puedan casarse frente a Elvis Presley, intercambiar alianzas y contar con una foto del momento.

Todas las uniones que se realicen, tanto por Facebook como en los altares móviles, participan por un viaje a Río de Janeiro para cuatro personas.

Finalmente, para festejar hoy el Día Internacional de Internet, a las cinco de la tarde, en la plaza Justo José de Urquiza, en Figueroa Alcorta y Pueyrredón, se realizará un evento especial, con música, sorpresas, Y habrá una verdadera boda al aire libre.

Hoy, Internet es una herramienta clave para la comunicación a nivel mundial, realización de actividades diarias, transacciones entretenimiento y relaciones sociales, entre otras múltiples utilidades.

Durante todo mayo, ingresando en la página de Fibertel en Facebook, todos podrán concretar su propio casamiento virtual con esa persona a quién le diría “con vos me caso”, generar una foto de la boda y competir por un viaje a Río de Janeiro.

También, camionetas de Fibertel recorrerán durante todo el mes, diferentes puntos de la Ciudad de Buenos Aires, La Plata, Mar del Plata, Rosario y ciudad de Córdoba, con altares móviles para que, quienes lo desean, puedan casarse frente a Elvis Presley, intercambiar alianzas y contar con una foto del momento.

Todas las uniones que se realicen, tanto por Facebook como en los altares móviles, participan por un viaje a Río de Janeiro para cuatro personas.

Finalmente, para festejar hoy el Día Internacional de Internet, a las cinco de la tarde, en la plaza Justo José de Urquiza, en Figueroa Alcorta y Pueyrredón, se realizará un evento especial, con música, sorpresas, Y habrá una verdadera boda al aire libre.

martes, 17 de mayo de 2011

El ordenador parte 1/5

¿Qué código binario conoce el ordenador?

¿Que es un circuito abierto?

¿Qué es un circuito cerrado?

El ordenador parte 2/5

¿Para que se crearon los primeros ordenadores digitales electronicos?

¿Qué fue el ENIAC?

¿Qué fue el UNIVAC?

El ordenador parte 3/5

¿Que domino IBM en la decada de los 60?

¿Cual fue el gran avance al camino de la miniaturizacion?

¿Que ocurrio en 1947?

El ordenador parte 4/5

¿Como se llamaba el aparato ordenador personal, creado en 1981?

¿Que es el softword?

¿Que decidio utilizar IBM en 1981?

El ordenador parte 5/5

¿En que esta trabajando HP?

¿Que previo construir el doctor Williams?

¿Que podriamos contruir con este tipo de memoria molecular?

miércoles, 11 de mayo de 2011

Medidas de Almacenamiento de Información – Almacenamiento de Datos

El día de hoy tocare el tema Medidas de almacenamiento de Información el cual es importante ya que de aquí se desprenden muchas necesidades de conocimiento ya sea en el trabajo, al momento de comprar un equipo de computo, al momento de adquirí algún dispositivo reproductor de música, al momento de guardar la información en la computadora y en muchos de los procedimientos que se efectúan por internet será necesario saber cuales son las Medidas de Información.

Si recuerdas en el post anterior hablamos de Sistema Binario que mencionamos es la base para entrar en este tema, pues bien para medir la cantidad de datos que se pueden almacenar en una Computadora ya sea Disco Duro, Cd, Memoria USB, Memorias SD etc, e incluso la misma memoria de la computadora se utilizan diversos términos (bit, byte, kilobyte, megabyte, gigabyte, terabyte…)

Si recuerdas en el post anterior hablamos de Sistema Binario que mencionamos es la base para entrar en este tema, pues bien para medir la cantidad de datos que se pueden almacenar en una Computadora ya sea Disco Duro, Cd, Memoria USB, Memorias SD etc, e incluso la misma memoria de la computadora se utilizan diversos términos (bit, byte, kilobyte, megabyte, gigabyte, terabyte…)

¿qué es un bit?

Es la unidad mínima manipulable de información de la computadora (0) apagado y (1) encendido ya recuerdas; esto se genera por los impulsos magnéticos.

Bit es el acrónimo de Binary digit. (dígito binario). Un bit es un dígito del sistema de numeración binario.

Bit es el acrónimo de Binary digit. (dígito binario). Un bit es un dígito del sistema de numeración binario.

¿ Qué es un Byte ?

Byte es una palabra inglesa (pronunciada [bait] o ['bi.te]), que si bien la Real Academia Española ha aceptado como equivalente a octeto (es decir a ocho bits), para fines correctos, un byte debe ser considerado como una secuencia de bits contiguos, cuyo tamaño depende del código de información o código de caracteres en que sea definido.

es.wikipedia.org/wiki/Byte

En otras palabras un Byte es el conjunto de ocho bit`s continuos los cuales únicamente pueden almacenar dos valores (0) y (1); y puede guardan un carácter (letra, numero o signo especial).

Un carácter = Una letra o Un numero o un signo especial

a-z A-Z 0…9 ¿.;”#$/(…

Recuerdas el ejemplo del post anterior donde al presionar la letra A en realidad se envía una secuencia binaria y el sistema la interpreta como “A”. La representación gráfica de un byte quedaría de la siguiente manera:

Con un conjunto de 8 bits podemos obtener hasta un total de 255 combinaciones diferentes por cada byte (ver código ASCII Completo).

Pero como en toda computadora se hace necesario almacenar mas de un carácter por lo cual se han creado medidas mas amplias según la cantidad de información; hoy en día la medida que tiene mas uso son los Gibabyte y Terabytes pero los avances tecnológicos son constantes que en un tiempo no muy lejanos podríamos estar hablando mas allá de los TB siendo usuario directo.

es.wikipedia.org/wiki/Byte

En otras palabras un Byte es el conjunto de ocho bit`s continuos los cuales únicamente pueden almacenar dos valores (0) y (1); y puede guardan un carácter (letra, numero o signo especial).

Un carácter = Una letra o Un numero o un signo especial

a-z A-Z 0…9 ¿.;”#$/(…

Recuerdas el ejemplo del post anterior donde al presionar la letra A en realidad se envía una secuencia binaria y el sistema la interpreta como “A”. La representación gráfica de un byte quedaría de la siguiente manera:

Con un conjunto de 8 bits podemos obtener hasta un total de 255 combinaciones diferentes por cada byte (ver código ASCII Completo).

En resumen a mayor bytes mas capacidad.

En la siguiente tabla de equivalencia se hace notorio el avance y necesidades de almacenamiento cada vez mayor.

Con esto que hemos visto podemos entender las simbologías encontradas en los dispositivos, en los anuncio para hacer una mejor elección pero mas allá de eso, son conocimientos que son necesarios entender al momento de almacenar la información de ahí el tema siguiente así que no te pierdas el post siguiente capacidad de memoria de las computadoras y de los dispositivos de almacenamiento donde vamos a ver cuanto cabe en un cd, memoria usb, disco duro, Etc.

Con esto que hemos visto podemos entender las simbologías encontradas en los dispositivos, en los anuncio para hacer una mejor elección pero mas allá de eso, son conocimientos que son necesarios entender al momento de almacenar la información de ahí el tema siguiente así que no te pierdas el post siguiente capacidad de memoria de las computadoras y de los dispositivos de almacenamiento donde vamos a ver cuanto cabe en un cd, memoria usb, disco duro, Etc.

martes, 19 de abril de 2011

Unidad de almacenamiento

- La capacidad de almacenamiento de los CD´s es de 700 MB.

- La capacidad de almacenamiento de los DVD´s es de 4.7 GB

- El tamaño promedio de un Pendrive es de 8 GB

- El tamaño promedio de un Blu-ray es de 25 GB

- El tamaño promedio de un disco rígido es de 1,2 GB

- El tamaño promedio de un Disquete es de 2 MB

lunes, 4 de abril de 2011

Web 2.0

El término Web 2.0 (2004–actualidad) está comúnmente asociado con un fenómeno social, basado en la interacción que se logra a partir de diferentes aplicaciones en la web, que facilitan el compartir información, la interoperabilidad, el diseño centrado en el usuario o D.C.U. y la colaboración en la World Wide Web.

Web 1.0

La 'Web 1.0 (1991-2003) es la forma más básica que existe, con navegadores de sólo texto bastante rápidos.

La Web 1.0 es de sólo lectura. El usuario no puede interactuar con el contenido de la página (nada de comentarios, respuestas, citas, etc), estando totalmente limitado a lo que el Webmaster sube a ésta.

La Web 1.0 es de sólo lectura. El usuario no puede interactuar con el contenido de la página (nada de comentarios, respuestas, citas, etc), estando totalmente limitado a lo que el Webmaster sube a ésta.

ARPANET

Internet se remonta a los años 90, donde la red de redes empezaba a situarse como un medio de información global. Sin embargo, Internet en si mismo es más antiguo que eso. Creció de la fusión de varias redes de ordenadores individuales siendo la más antigua y la más influyente la llamada Arpanet. En 1966, la agencia ARPA tenía un programa con varias instituciones de investigación. La meta de ARPA era enlazar diferentes ordenadores todos juntos, para mejorar la potencia general del procesamiento de los ordenadores, y descentralizar el almacenamiento de información.

El gobierno de los Estados Unidos quería encontrar una manera de acceder y distribuir la información en caso de una catástrofe, como por ejemplo un ataque nuclear. Si una bomba diera en un importante centro de ordenadores, las transferencias de información se pararían de inmediato. Sin embargo, si se pudieran unir varias redes diferentes y separadas, otras partes del sistema seguirían funcionando incluso si algunos enlaces fueran destruidos.

El gobierno de los Estados Unidos quería encontrar una manera de acceder y distribuir la información en caso de una catástrofe, como por ejemplo un ataque nuclear. Si una bomba diera en un importante centro de ordenadores, las transferencias de información se pararían de inmediato. Sin embargo, si se pudieran unir varias redes diferentes y separadas, otras partes del sistema seguirían funcionando incluso si algunos enlaces fueran destruidos.

jueves, 24 de marzo de 2011

Generaciones de la computadora

Las generaciones de la computadora:

Hay 5 generaciones de la computadora

PRIMERA GENERACIÓN (1951-1958)

Hay 5 generaciones de la computadora

PRIMERA GENERACIÓN (1951-1958)

PRIMERA GENERACIÓN (1951-1958)

Las computadoras de la primera Generación emplearon bulbos para procesar información. Los operadores ingresaban los datos y programas en código especial por medio de tarjetas perforadas. El almacenamiento interno se lograba con un tambor que giraba rápidamente, sobre el cual un dispositivo de lectura/escritura colocaba marcas magnéticas. Esas computadoras de bulbos eran mucho más grandes y generaban más calor que los modelos contemporáneos.

.

SEGUNDA GENERACIÓN (1959-1964)

El invento del transistor hizo posible una nueva Generación de computadoras, más rápidas, más pequeñas y con menores necesidades de ventilación. Sin embargo el costo seguía siendo una porción significativa del presupuesto de una Compañía. Las computadoras de la segunda generación también utilizaban redes de núcleos magnéticos en lugar de tambores giratorios para el almacenamiento primario. Estos núcleos contenían pequeños anillos de material magnético, enlazados entre sí, en los cuales podían almacenarse datos e instrucciones.

TERCERA GENERACIÓN (1964-1971)

Las computadoras de la tercera generación emergieron con el desarrollo de los circuitos integrados (pastillas de silicio) en las cuales se colocan miles de componentes electrónicos, en una integración en miniatura. Las computadoras nuevamente se hicieron más pequeñas, más rápidas, desprendían menos calor y eran energéticamente más eficientes.

La Cuarta Generación (1981-1990)

Dos mejoras en la tecnología de las computadoras marcan el inicio de la cuarta generación: el reemplazo de las memorias con núcleos magnéticos, por las de chips de silicio y la colocación de Muchos más componentes en un Chip: producto de la microminiaturización de los circuitos electrónicos. El tamaño reducido del microprocesador y de chips hizo posible la creación de las computadoras personales (PC)

Quinta Generación (1991 - hasta hoy)

Las aplicaciones exigen cada vez más una mayor capacidad de procesamiento y almacenamiento de datos. Sistemas especiales, sistemas multimedia (combinación de textos, gráficos, imágenes y sonidos), bases de datos distribuidas y redes neutrales, son sólo algunos ejemplos de esas necesidades. Una de las principales características de esta generación es la simplificación y miniaturización del ordenador, además de mejor desempeño y mayor capacidad de almacenamiento.

No hay grandes novedades después de 1997, ya que los cambios estuvieron basados en los cada vez más veloces procesadores.

lunes, 14 de marzo de 2011

Periféricos de comunicacion

su función es peromitir o facilitar la interacción entre dos o mas computadoras, o entre una computadora y otro periférico externo a la computadora. Permitiendo interactuar con otras máquinas o computadoras, ya sea para trabajar en conjunto, o para enviar y recibir información. Entre ellos se encuentran los siguientes:

- Router

- tarjeta de red

- Tarjeta Wireless

- Hub USB

Periféricos de almacenamiento

son los dispositivos que almacenan datos e información por bastante tiempo. La memoria RAM no puede ser considerada un periférico de almacenamiento, ya que su memoria es volátil y temporal.

- pen drive

- MP4

- MP3

- disco duro

- celular

Suscribirse a:

Entradas (Atom)